Olá pessoal, tudo bem?

O meu amigo Ismael Casagrande que faz parte do Cooperati, escreveu um artigo como implantar um VPN Site to Site no Azure utilizando um servidor Windows Server como RRAS, link do artigo aqui. Recomendo a leitura deste artigo.

Agora vamos à configuração do Azure Ponto a Site (Point-to-Site VPN). O ponto central de utilizar uma VPN ponto a site (Point-to-Site VPN) quando se tem poucos usuários que necessitam acessar algum tipo recurso em execução no Azure. Ideal para pequenos negócios, pois não tem necessidade de comprar dispositivo VPN e adquirir junto a operadora de internet, um ip fixo, o que é necessário em uma VPN Site to Site. Vamos chamar a VPN ponto a site (Point-to-Site VPN) de P2S para facilitar.

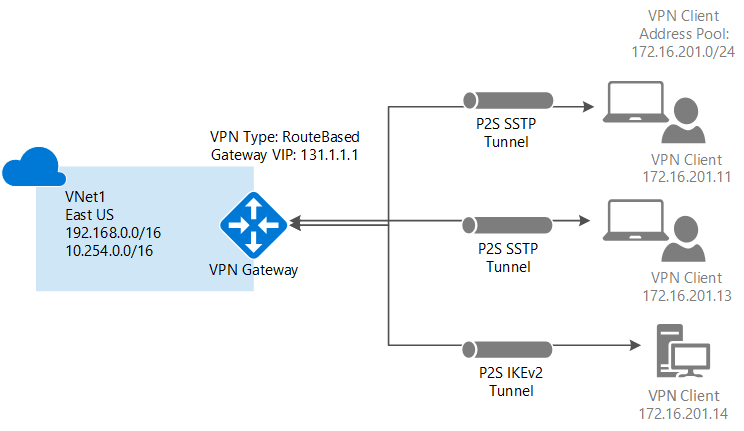

Arquitetura

A P2S cria a conexão VPN no SSTP (Secure Socket Tunneling Protocol) ou IKEv2.

O Azure dá suporte a três tipos de opções de VPN ponto a site:

SSTP (Secure Socket Tunneling Protocol). O SSTP é uma solução baseada em SSL, proprietária da Microsoft que pode penetrar em firewalls, pois a maioria dos firewalls abre a porta TCP de saída que o SSL 443 usa.

OpenVPN. O OpenVPN é uma solução baseada em SSL que pode penetrar em firewalls, pois a maioria dos firewalls abre a porta TCP de saída que o SSL 443 usa.

VPN IKEv2. A VPN IKEv2 é uma solução de VPN IPsec baseada em padrões que usa as portas UDP de saída 500 e 4500 e o protocolo IP no. 50. Nem sempre os firewalls abrem essas portas, por isso, há uma possibilidade de a VPN IKEv2 não conseguir atravessar proxies e firewalls.

Cenário

Logo abaixo temos o cenário que será utilizado para apresentação.

Valores de exemplo

Você pode usar os seguintes valores para criar um ambiente de teste ou referir-se a esses valores para entender melhor os exemplos neste artigo:

- Nome da VNet:VNet1

- Espaço de endereço: 10.1.0.0/16

Neste exemplo, usamos apenas um espaço de endereço. Você pode ter mais de um espaço de endereço para sua rede virtual. - Nome da sub-rede: Front-end

- Intervalo de endereços da sub-rede: 10.1.0.0/24

- Assinatura: verifique se você tem mais de uma assinatura, verifique se está usando a correta.

- Grupo de recursos: VPN-PS2

- Local: Leste dos EUA

- GatewaySubnet: 10.1.255.0/27

- Nome do gateway de rede virtual: VNet1GW

- Tipo de gateway: VPNS

- Tipo de VPN: Baseado em rota

- Endereço IP público: VNet1GWpip

- Tipo de conexão: ponto a site

- Pool de endereços do cliente: 172.16.201.0/24

Os clientes VPN que se conectarem à rede virtual usando esta conexão Ponto a Site receberão um endereço IP do pool de endereços do cliente.

Dúvidas frequentes sobre VPN P2S

Quais sistemas operacionais de cliente posso usar?

Há suporte para os seguintes sistemas operacionais de cliente:

Windows 7 (32 bits e 64 bits) Verfique o link que está na observação para obter sucesso na configuração do cliente VPN.

Windows Server 2008 R2 (somente 64 bits)

Windows 8.1 (32 bits e 64 bits) Verfique o link que está na observação para obter sucesso na configuração do cliente VPN.

Windows Server 2012 (somente 64 bits)

Windows Server 2012 R2 (somente 64 bits)

Windows Server 2016 (somente 64 bits)

Windows 10

Mac OS X versão 10.11 ou superior

Linux (StrongSwan)

iOS

Observação: Começando em 1 de julho de 2018, o suporte está sendo removido para TLS 1.0 e 1.1 do Gateway de VPN do Azure. O Gateway de VPN oferecerá suporte somente ao protocolo TLS 1.2. Para manter o suporte, consulte as atualizações para habilitar o suporte para TLS1.2. Além disso, os seguintes algoritmos herdados também serão preteridos para TLS em 1 de julho de 2018:

- RC4 (Rivest Cipher 4)

- DES (Algoritmo de criptografia de dados)

- 3DES (Algoritmo triplo de criptografia de dados)

- MD5 (Message Digest 5)

Demais dúvidas sobre VPN P2S vão estar no link em referência, pois a documentação oficial abrange muitos cenários, e o foco aqui será uma demonstração simples para atender pequenos negócios que não tem necessidade de muitos recursos e configurações adicionais em um VPN P2S.

Passo a Passo

Conexões nativas de autenticação de certificado do Azure VPN P2S usam os itens a seguir, os quais são configurados neste cenário:

Gateway de VPN RouteBased.

A chave pública (arquivo .cer) para um certificado raiz, que é carregado no Azure. Depois que o certificado é carregado, ele é considerado um certificado confiável e é usado para autenticação.

Um certificado do cliente que é gerado a partir do certificado raiz. O certificado do cliente instalado em cada computador cliente que se conectará à VNet. Esse certificado é usado para autenticação do cliente.

Uma configuração de cliente VPN. Os arquivos de configuração de cliente VPN contém as informações necessárias para o cliente se conectar à VNet. Os arquivos configuram o cliente VPN existente que é nativo do sistema operacional. Cada cliente que se conecta deve ser configurado usando as configurações nos arquivos de configuração.

Script

Para criação dos certificados raiz e do cliente para Azure VPN P2S, abaixe aqui no meu GitHub o script pronto.

Observação: A criação dos certificados exigem o Windows 10 ou Windows Server 2016 e o PowerShell para gerar certificados. Os certificados de cliente gerados a partir do certificado raiz podem ser instalados em qualquer cliente de P2S com suporte.

Vídeo

No vídeo será demostrado de forma clara e objetiva as várias etapas até a conclusão da implantação do Azure VPN. Todas as etapas estão listadas logo abaixo:

1. Grupo de Recursos – Se você já tiver criado um Grupo de Recurso no Azure não tem necessidade de criar novamente, a não ser que seja uma nova implantação.

2. Criar uma rede virtual – Se você já tiver uma rede virtual criada no Azure, no qual a recurso que deseja conectar no Azure não tem necessidade de criar novamente, a não ser que seja uma nova implantação.

3. Criar gateway de rede virtual – Nesta etapa, você cria o gateway de rede virtual para sua rede virtual. Criar um gateway pode levar 45 minutos ou mais, dependendo do SKU de gateway selecionado.

4. Criar os certificados – Nesta etapa e bem simples, vamos gerar os certificados, raiz e do cliente e exporta e importa para as estações de trabalho cliente.

5. Adicionar o pool de endereços do cliente e ativar o certificado raiz no Azure – Nesta etapa vamos configurar o pool de endereços que serão entregues as estações de trabalho que vão conectar ao Azure e ativar o certificado raiz no Azure na configuração do gateway de rede virtual.

6. Configurar o tipo de túnel e configurar o tipo de autenticação – Nesta etapa vamos configurar o tipo de túnel, vamos configurar o tipo de túnel IKEv2 e SSTP (SSL) e o tipo de autenticação será certificado do Azure.

7. Instalar um certificado de cliente exportado – Nesta etapa vamos demostrar como instalar um certificado exportado em uma estação de trabalho com Windows 10.

8. Gerar e instalar o pacote de configuração de cliente VPN – Nesta etapa vamos aprender a como baixar o pacote de configuração de cliente VPN e sua instalação no Windows 10 64 Bits.

9. Conectar-se ao Azure VPN P2S – Nesta etapa vamos conectar ao Azure VPN P2S e para demostrar que a configuração da VPN P2S funcionou perfeitamente, vamos validar colocando um servidor com um compartilhamento de arquivos na mesma rede virtual, vamos tentar acessar este compartilhamento de arquivos através da estação de trabalho Windows 10 interligada pela Azure VPN P2S.

Referências

https://docs.microsoft.com/pt-br/azure/vpn-gateway/point-to-site-vpn-client-configuration-azure-cert

https://docs.microsoft.com/pt-br/azure/azure-resource-manager/management/overview

https://docs.microsoft.com/pt-br/azure/virtual-network/virtual-networks-overview

https://docs.microsoft.com/pt-br/azure/virtual-network/public-ip-addresses

https://docs.microsoft.com/pt-br/azure/vpn-gateway/vpn-gateway-about-vpngateways

Inscreva-se no meu canal do YouTube!

Há 10 anos atuo na área de TI focado em suporte e administração de infraestrutura, especializado em plataformas Microsoft. Tenho grande experiência em troubleshooting, implantação, configuração e administração de funções e recursos de tecnologia Microsoft. Formado em Redes de Computadores pela faculdade Estácio de Sá de Belo Horizonte.

Comecei a compartilhar o meu conhecimento no ano de 2012, fazendo artigos e vídeos para o meu Blog. Em 2017 comecei a escrever artigos para o portal Cooperati.

Sou apaixonado em compartilhar o meu conhecimento. Meu lema é: um conhecimento só é válido quando compartilhado.

4 Responses

Excelente artigo, muito top!

Boa noite. Muito obrigado por prestigiar o meu trabalho. Fico muito feliz em lhe ter ajudado através do meu conhecimento!

Ola Gabriel.. Eu tenho uma VPN site to site e as redes dessa VPN não são propagadas para a estação de trabalho conectada à VPN.

Se eu adicionar uma rota na mão colocando como GW o IP da placa VPN, consigo alcançar normalmente o endereço.

Pode me dar uma luz?

Boa tarde. Muito obrigador por prestigiar o meu trabalho. Você tem uma VPN Site to Site com Azure?