Olá, pessoal, tudo bem? 👋

Hoje vamos falar de uma tarefa que acontece quase todos os dias na vida de um profissional de TI, dar permissão de administrador a um usuário em seu computador.

Existem muitas maneiras de realizar essa tarefa, seja em um computador ingressado no Microsoft Entra ID ou Active Directory.

Hoje o foco será nas opções em computadores ingressados no Entra ID e registrados no Microsoft Intune.

Administrador local no Microsoft Entra ID

![]()

Em computadores ingressados no Microsoft Entra ID, existem algumas possibilidades interessantes de conceder esse tipo de permissão:

- Administrador global como administrador local, não exige licenciamento adicional.

- Usuário que registra o dispositivo como administrador local, também não exige licenciamento adicional.

- Gerenciar administradores locais adicionais, exige licenciamento Microsoft Entra ID Premium P1.

Cada uma dessas opções possui aplicação em cenários específicos e, claro, riscos de segurança diferentes.

| Configuração | Risco de segurança | Recomendação |

| Administrador global como administrador local | 🔴 Alto | Desativar |

| Usuário que registra o dispositivo como administrador local | 🟠 Moderado/Alto | Desativar em ambientes corporativos |

| Gerenciar administradores locais adicionais (grupo do Entra) | 🟢 Baixo | Recomendado com boas práticas |

🔗Se quiser aprender mais sobre essas opções consulte o link aqui.

Administrador local no Microsoft Intune

![]()

No Intune, as opções são bem diferentes. Atualmente, podemos usar a Política de proteção de contas e aplicar a Associação ao grupo de usuários locais, o que permite adicionar não apenas ao grupo Administradores, mas também aos grupos:

- 👥 Usuários

- 🧳 Convidados

- 🧠 Usuários Avançados

- 🖥️ Usuários da Área de Trabalho Remota

- 🌐 Usuários de Gerenciamento Remoto

Também é possível atualizar, substituir ou remover os grupos.

Associação ao grupo de usuários locais no Microsoft Intune

🔒 Uma ótima opção e com risco de segurança 🟡 Moderado → 🟢 Baixo, se comparado às opções do Microsoft Entra ID.

🔗Se quiser aprender mais sobre essa opção consulte o link aqui.

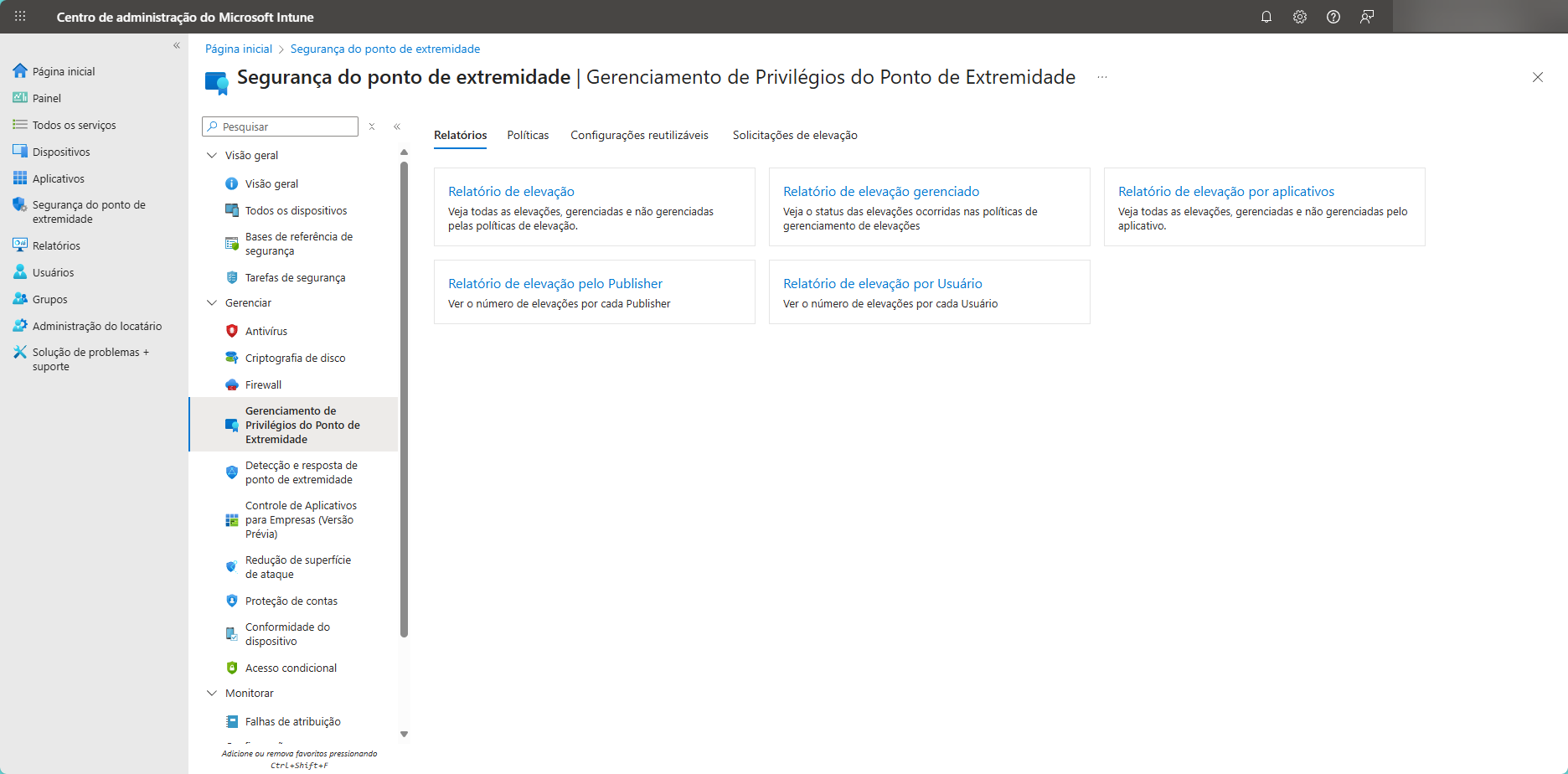

Endpoint Privilege Management (EPM)

![]()

Outra opção é utilizar o Endpoint Privilege Management (EPM), recurso que exige licenciamento adicional do Microsoft Intune.

O EPM permite conceder permissões administrativas temporárias e controladas a usuários padrão, sem a necessidade de torná-los administradores locais permanentes.

Gerenciamento de Privilégios do Ponto de Extremidade em inglês Endpoint Privilege Management (EPM) no Microsoft Intune

🔐 Em comparação com os demais cenários, o risco de segurança é 🟢 Muito Baixo.

🔗Se quiser aprender mais sobre essa opção consulte o link aqui.

🔐 Windows LAPS

![]()

Outra alternativa é o Windows LAPS, que já abordamos em artigos anteriores, você pode consultar neste link aqui.

Se for necessário disponibilizar a senha do Windows LAPS para um desenvolvedor durante o ciclo de vida da senha, ele poderá utilizá-la. Porém, quando a senha expirar, será necessário fornecer a nova senha novamente.

⚠️ Em times grandes de desenvolvedores, isso pode gerar um volume elevado de chamados.

🔐 Comparado aos demais cenários, o risco de segurança é 🟢 Baixo.

🔗Se quiser aprender mais sobre essa opção consulte o link aqui.

Script PowerShell

![]()

Uma última alternativa é o uso de scripts PowerShell. Existem casos em que não há escolha, é preciso tornar o usuário administrador local do computador.

📌 De todas as opções, a mais recomendada é o uso do Endpoint Privilege Management (EPM), por ser a mais segura. No entanto, como exige licenciamento, pode ser inviável em alguns cenários onde “a grana é curta” 💸.

A alternativa, então, seria:

- Usar o Windows LAPS, ou

- Usar um script PowerShell para adicionar o usuário como administrador local.

Script para adicionar um usuário do Active Directory ao grupo local Administradores ou Administrators em dispositivos híbridos

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 |

<# ============================================================================== Script para adicionar um usuário ao grupo local em dispositivos híbridos Ambiente: Hybrid Azure AD Join (domínio local + Entra ID sincronizado) INSTRUÇÕES: 1. Edite o valor da variável $aadUser com o login do domínio (SAMAccountName). - Exemplo: "carlos.luiz" 2. O script detecta o nome real do domínio local automaticamente. 3. Edite o valor de $localGroup conforme o idioma do Windows: - "Administradores" → Windows em português - "Administrators" → Windows em inglês ============================================================================== #> # === CONFIGURAÇÕES EDITÁVEIS === $aadUser = "carlos.luiz" # Nome de login do domínio local (não use e-mail) $localGroup = "Administrators" # Grupo local a ser adicionado # === OBTÉM O NOME DO DOMÍNIO LOCAL === $domain = (Get-WmiObject Win32_ComputerSystem).Domain # === FORMATAÇÃO DO USUÁRIO COMO DOMÍNIO\USUÁRIO === $userFormatted = "$domain\$aadUser" # === ADIÇÃO AO GRUPO LOCAL === try { Add-LocalGroupMember -Group $localGroup -Member $userFormatted -ErrorAction Stop Write-Host "✅ Usuário '$userFormatted' adicionado com sucesso ao grupo '$localGroup'." -ForegroundColor Green } catch { Write-Host "❌ Erro ao adicionar o usuário '$userFormatted' ao grupo '$localGroup'." -ForegroundColor Red Write-Host $_.Exception.Message -ForegroundColor Yellow } |

Script para adicionar um usuário do Azure AD ao grupo local Administradores ou Administrators no Windows

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 |

<# ============================================================================== Script para adicionar um usuário do Azure AD ao grupo local no Windows Ambiente: Azure AD Join (não híbrido) INSTRUÇÕES: 1. Edite o valor da variável $aadUser com o UPN (e-mail) do usuário. Exemplo: usuario@empresa.com 2. Edite o valor de $localGroup conforme o idioma do Windows: - "Administradores" → Windows em português - "Administrators" → Windows em inglês ============================================================================== #> # === CONFIGURAÇÕES EDITÁVEIS === $aadUser = "AdeleV@gabrielluiz.tec.br" # UPN do usuário do Azure AD $localGroup = "Administrators" # Grupo local a ser adicionado # === FORMATAÇÃO DO NOME PARA AzureAD === $userFormatted = "AzureAD\$aadUser" # === ADIÇÃO AO GRUPO LOCAL === try { Add-LocalGroupMember -Group $localGroup -Member $userFormatted -ErrorAction Stop Write-Host "✅ Usuário '$userFormatted' adicionado com sucesso ao grupo '$localGroup'." -ForegroundColor Green } catch { Write-Host "❌ Erro ao adicionar o usuário '$userFormatted' ao grupo '$localGroup'." -ForegroundColor Red Write-Host $_.Exception.Message -ForegroundColor Yellow } |

📝 Basta salvar o script no formato .ps1 com suas informações personalizadas ou executá-lo diretamente no computador desejado, desde que tenha credencial com privilégio de administrador para execução elevada.

📥 Você pode copiar dois modelos de script para essa finalidade. A implantação pode ser feita pelo recurso Scripts de Plataforma do Microsoft Intune, como mostrado na imagem animada abaixo.

Implantação de script de Powershell no Microsoft Intune

Considerações finais

![]()

O intuito deste artigo foi demonstrar as alternativas existentes para inserir e administrar usuários em grupos locais em dispositivos Windows, sejam eles ingressados de forma híbrida ou 100% em nuvem, utilizando Microsoft Entra ID, Microsoft Intune ou ambos.

📌 Cabe a você decidir qual alternativa melhor se adapta ao seu cenário.

Mas lembre-se sempre de considerar o fator segurança 🛡️, pois ele é fundamental em um cenário onde os ataques cibernéticos estão cada vez mais frequentes. 🌐

Referências

![]()

https://learn.microsoft.com/entra/identity/devices/assign-local-admin?WT.mc_id=AZ-MVP-5003815

https://learn.microsoft.com/pt-br/intune/intune-service/protect/epm-overview?WT.mc_id=AZ-MVP-5003815

https://learn.microsoft.com/windows-server/identity/laps/laps-overview?WT.mc_id=AZ-MVP-5003815

Inscreva-se no meu canal do YouTube ative o sininho para receber as notificações!

Há 10 anos atuo na área de TI focado em suporte e administração de infraestrutura, especializado em plataformas Microsoft. Tenho grande experiência em troubleshooting, implantação, configuração e administração de funções e recursos de tecnologia Microsoft. Formado em Redes de Computadores pela faculdade Estácio de Sá de Belo Horizonte.

Comecei a compartilhar o meu conhecimento no ano de 2012, fazendo artigos e vídeos para o meu Blog. Em 2017 comecei a escrever artigos para o portal Cooperati.

Sou apaixonado em compartilhar o meu conhecimento. Meu lema é: um conhecimento só é válido quando compartilhado.

No responses yet