Olá, pessoal tudo bem? Hoje ao assunto será segurança, mais especificamente de Phishing. Este […]

Olá, pessoal, tudo bem? Hoje o assunto será Active Directory, vamos falar da conta KRBTGT, qual […]

Queridos amigos humanos, À medida que os segundos se transformam em minutos e os minutos se […]

Olá, pessoal, tudo bem? Trago uma boa notícia neste final de ano, a Microsoft acaba de […]

Queridos leitores e seguidores, Com a alegria e a magia desta época especial, gostaria de enviar […]

Olá, pessoal, tudo bem? Hoje o assunto é a configuração do balanceamento de carga de máquinas […]

Olá, pessoal, tudo bem? Foco na divulgação do Azure Arc . A […]

Junte-se a mim no Microsoft Ignite 2023! É com grande entusiasmo que convido você a participar […]

Olá pessoal, tudo bem? Passando aqui rapidinho para falar de uma novidade! Produtos em desenvolvimento […]

Olá, pessoal, tudo bem? Hoje o assunto será novamente o Active Directory, remoção de controladores de […]

Olá pessoal, tudo bem? Estreando a nova fonte do blog, espero que vocês gostem! […]

Olá pessoal, tudo bem? Já publiquei alguns artigos sobre DHCP no Windows Server, são eles: Gerenciando […]

Olá pessoal, tudo bem? Já demostrei a implantação de como adicionar um novo controlador de domínio […]

Ola, pessoal tudo bem? Passando aqui rapidinho para trazer uma informação importante. “Pega a visão!” Em […]

Hoje vamos aprender a gerenciar armazenamento (Storage) pelo Windows Admin Center. Já demostre como gerenciar servidor […]

Olá, pessoal, tudo bem? Em 24 de março de 2021 fiz uma apresentação junto com Rafael […]

Olá, pessoal, tudo bem? Hoje o assunto é RSAT! Já demostrei neste artigo aqui a mudança […]

Olá, pessoal, tudo bem? Hoje o assunto e sobre gerenciamento remoto de Cópias de Sombra. […]

Olá, pessoal, tudo bem? O Windows Terminal é um aplicativo desenvolvido pela Microsoft para fornecer uma […]

Olá pessoal, tudo bem? Já escrevi alguns artigos cujo assunto é Active Directory, são eles: Adicionar […]

Olá, pessoal, tudo bem? Já escrive apenas um artigo com DFS, você pode acessar ele aqui. […]

Profissional, mãe e esposa num pacote irresistível, no qual vem escrito “Mulher”. Feliz Dia da […]

Olá, pessoal, tudo bem? Há 6 anos atrás publiquei um artigo sobre Atualização in-loco do Windows […]

Olá, pessoal, tudo bem? Aonde meio sumido pois estou estudando para a prova AZ-800, aproveitando o […]

Olá, pessoal, tudo bem? Já demostrei neste artigo aqui como gerenciar servidores DHCP e neste artigo […]

Grandes sonhos e pequenos desejos se unem hoje. Que todos eles encontrem o caminho certo para […]

Olá, pessoal, tudo bem? Hoje o assunto e segurança, assunto que gosto de escrever. Logo abaixo […]

Chegou à data mais especial do ano, um tempo de paz e harmonia que nos permite […]

Olá, pessoal tudo bem? Como já e tradição, sempre quando tem um lançamento de uma nova […]

Olá pessoal, tudo bem? Com a recente chegada da nova atualização do Windows 10 2022 (22H2), você […]

Expanda seu conjunto de habilidades e aprimore sua organização aprendendo os recursos mais recentes do Windows […]

Olá, pessoal, tudo bem? Já demostrei em outros artigos como implantar DHCP, WSUS e floresta do […]

Olá, pessoal, tudo bem? Hoje quero falar um pouco que tenho vivenciado em alguns ambientes Microsoft […]

Olá pessoal, tudo bem? Com a recente chegada da primeira atualização do Windows 11, você já pode […]

Olá, pessoal, tudo bem? Passando aqui para informar um recado bastante importante. Chegou a hora de […]

Olá pessoal, tudo bem. No artigo anterior demostrei que é possível gerenciar servidores com a função […]

Olá pessoal, tudo bem? Vimos no artigo anterior os benefícios de utilizar a assinatura do Windows […]

Olá pessoal, tudo bem? Todas as máquinas virtuais em execução no Windows Server devem ser licenciadas […]

Olá pessoal, tudo bem? Já publiquei alguns artigos sobre a função de DHCP no Windows Server, […]

Olá pessoal, tudo bem? Hoje vamos falar de versões de máquinas virtuais no Hyper-V. Já demostrei […]

Olá pessoal, tudo bem? Parece que os profissionais de TI, principalmente os profissionais que gerenciam ambientes […]

Seja bem-vindo à era do Azure Stack HCI! Olá pessoal, tudo bem? Uma das novidades anunciadas […]

Olá pessoal, tudo bem? Os ataques a contas de usuários e um caminho mais curto que […]

Olá pessoal, tudo bem. Hoje o assunto será segurança, mas especificamente vou falar para o público-alvo, […]

Olá pessoal, tudo bem? Hoje o assunto é segurança, vamos falar de conta de serviço gerenciado […]

Olá pessoal, tudo bem? O Windows Admin Center segue atualizando, o trabalho da equipe de desenvolvimento […]

Olá pessoal, tudo bem? O artigo anterior postado aqui eu falei sobre o risco de uso […]

Olá pessoal, tudo bem? Hoje o assunto é segurança, a maioria dos profissionais de TI sabe […]

Olá, pessoal tudo bem? Quem acompanha o meu trabalho na comunidade Microsoft sabe que eu adoro […]

Olá, pessoal, tudo bem? Já publiquei diversos artigos sobre o Microsoft Edge, são eles: Instalando os […]

Você é mulher, por isso tem um espírito generoso. Você é mulher, por isso é […]

Olá, pessoal tudo bem? Hoje o assunto é Hyper-V Réplica. Um recurso que eu desconhecia, que […]

Olá pessoal, tudo bem? Hoje o assunto é GPO local. Existe uma ordem na qual as […]

Olá pessoal, tudo bem? Quero começa este artigo fazendo um agradecimento do Flávio Ferreira, CEO da […]

Olá pessoal, tudo bem? Hoje vou começar o artigo, um pouco diferente, falando um pouco da […]

O Windows Admin Center é um dos produtos que eu mais gosto da Microsoft, estar em […]

Bom dia a todos! Com enorme satisfação que informo que atingimos a marca de 2000 […]

Olá pessoal, tudo bem? Faz anos que eu esculto falar que o IPv6 é o futuro. […]

Olá, pessoal, tudo bem? Já publiquei diversos artigos sobre o assunto Modelos Administrativos. Logo abaixo tem […]

Olá pessoal, tudo bem? Com a recente chegada do Windows 11, você já pode baixar os Modelos […]

Mais um ano que passou tivemos um ano difícil devido, pandemia do (COVID-19), os meus […]

Desejo que neste Natal toda a tristeza e todos os problemas sejam substituídos por sorrisos, gratidão, […]

Olá pessoal, tudo bem? Hoje não é possível mudar o certificado do Windows Admin Center, será […]

Olá pessoal, tudo bem? Passando aqui para dá um recado importante. Oportunidade de […]

Olá pessoal, tudo bem? Com a recente chegada da nova atualização do Windows 10 de novembro […]

Olá pessoal, tudo bem? Passadinha aqui para deixar um recado bastante importante, que é o evento […]

Olá, pessoal, tudo bem? Estive um pouco sumido, mas estou de volta. Como já e tradição, […]

Olá pessoa, tudo bem? O Windows 11, chegou com vários recursos novos, mas a sua adoção […]

Olá pessoal, tudo bem? Passando aqui para informar um recado bastante importante. Este ano, mais uma […]

Olá pessoal, tudo bem? Passando aqui rapidinho para deixar um recado! Para quem não sabe, comecei […]

Olá pessoal, tudo bem? Resolvi repostar este post, pois o site Dicas de Infra se encontra-se […]

Olá pessoal, tudo bem? A partir do Windows 10, versão 16179 e posterior, a equipe do […]

Olá, tudo bem?10 Já demostrei como implementar o DHCP e configurar o Failover DHCP ambos utilizando […]

Olá pessoal, tudo bem? A medida que a Microsoft avança no desenvolvimento do Windows Server 2022 […]

Olá pessoal, tudo bem? Em um passado não muito distante, o uso do Gerenciador do Hyper-V […]

Olá pessoal, tudo bem? Resolvi repostar este post, pois o site Dicas de Infra se encontra-se […]

Olá pessoal, tudo bem? Só se fala no Windows 11, mas o Windows 10 tem muito […]

Dia 24 de julho de 2021 a Microsoft vai revelar ao mundo a próxima geração do […]

Olá, pessoal, tudo bem? Muito profissionais de TI ao se distrair criando uma máquina virtual nova […]

Olá, pessoal, tudo bem? Já demostrei neste artigo aqui como acessar páginas da web projetadas para […]

Olá pessoal, tudo bem? Evento Microsoft Build 2021 acontecendo e as novidades vão surgindo. A Microsoft […]

Olá pessoal, tudo bem? Um dos primeiros navegadores a surgir no mercado, o Internet Explorer reinou […]

Olá pessoal, tudo bem? Com a recente chegada da nova atualização do Windows 10 de maio […]

Olá pessoal, tudo bem? Primeiramente um recado para vocês. Este artigo e bastante importante, pois em […]

Olá pessoal, tudo bem? Hoje vamos aprender vamos falar sobre Modelos Administrativos de Política e Grupo […]

Olá, pessoal, tudo bem? Hoje vamos falar sobre o gerenciamento de um cluster pelo Windows Admin […]

Olá pessoal tudo bem? Continuamos a série sobre o Novo Microsoft Edge, falei no artigo anterior […]

Boa noite a todos. Passei aqui só para comunicar a todos que tem artigo novo meu, […]

Olá pessoal, tudo bem? Hoje vamos começar uma série de artigos sobre o Novo Microsoft Edge, […]

Olá, pessoal, tudo bem? Microsoft Ignite 2021 acontecendo neste momento e as novidades “pipocando” a toda […]

Olá pessoal tudo bem? Hoje vamos falar do Azure Storage Explorer. Para quem não conhece o […]

Olá pessoal, tudo bem? Iniciamos o ano novo de 2021 com a chegada do Windows Admin […]

Olá pessoal, tudo bem? Vamos iniciar o ano de 2021 conhecendo mais sobre o Windows Admin […]

Neste ano que passou tivemos um ano difícil devido, pandemia do (COVID-19), os meus sinceros agradecimentos […]

Feliz Natal! A quarentena exige distância física, mas nosso coração necessita de presença amorosa. Que o […]

Olá pessoal, tudo bem? Hoje vamos falar do Windows Server Core e gerenciamento de energia em […]

Olá pessoal, tudo bem? Hoje vou sortear 9 vouchers para o MVP Conf LATAM 2020. Oportunidade […]

Olá pessoal, tudo bem? Hoje o conteúdo voltado para quem está dando os primeiros passos no […]

Olá pessoal, tudo bem? Recentemente tive mais uma nova tarefa, descobrir quais os servidores estavam desligados […]

Olá pessoal, tudo bem? Já demostrei aqui como implementar a função de DHCP usando uma versão […]

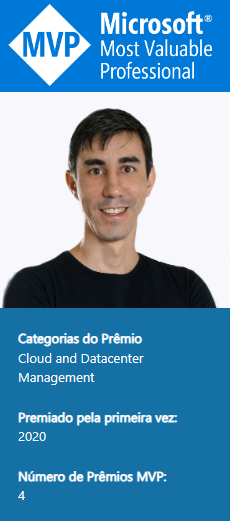

Bom dia a todos! Este ano foi marcado pela chegada do meu prêmio MVP na categoria […]

Bom dia! Quero dar uma dica para vocês de dois grandes eventos que vou palestrar. […]

Olá pessoal, tudo bem? Você já aprendeu a configurar os dois modos de conexão de VPN […]

Olá pessoal, tudo bem? Hoje o assunto é sério, vamos falar sobre segurança em ambiente de […]

Olá pessoal, tudo bem? Recentemente, recebi um pedido de um leitor do meu blog para escrever […]

Olá pessoal, tudo bem? Sou um dos participantes do projeto B-Expert, um projeto idealizado pelo Rafael […]

Olá, pessoal, tudo bem? Uma das novidades apresentadas no Microsoft Ignite 2020 foi a nova versão […]

Olá pessoal, tudo bem? Depois de aprender a configurar o pfSense como dispositivo de VPN do […]

Olá pessoal, tudo bem? No dia 17 de agosto de 2020 eu publiquei este artigo aqui, […]

Olá, tudo bem pessoal? Resolvi reescrever este artigo que foi publicado em 21 de março de […]

Olá pessoal, tudo bem? O processo clonar máquina virtual no Hyper-V Manager (Gerenciador do Hyper-V) exigia […]

Para alguns negócios pequenos a compra de um dispositivo de VPN para utilizar uma VPN Site […]

Olá pessoal, tudo bem? Hoje vou falar das novidades do Windows Admin Center, versão 2007. […]

Olá pessoal, tudo bem? Já demostrei no Cooperati, como automatizar a criação de máquinas virtuais para […]

Olá pessoal, tudo bem? Depois de muito tempo sem postar um artigo no Cooperati tenho uma […]

Olá pessoal, tudo bem? Acho que a maioria das pessoas já passou por estas situações de […]

Olá pessoal, tudo bem? Já escrevei diversas vezes em meus artigos sobre os benefícios de utilizar […]

Olá, pessoal, tudo bem? Já faz um tempo que acompanho o blog sid-500.com do Patrick Gruenauer, […]

Olá, pessoal, tudo bem? No lançamento do Windows Server 2016 foi introduzido um recurso novo chamado […]

Olá pessoal, tudo bem? Existe vários posts relacionado demostrando esta implantação de GPO, mas o intuito […]

O meu amigo Ismael Casagrande que faz parte do Cooperati, escreveu um artigo como implantar um […]

Olá pessoal, tudo bem? Ter os aplicativos padronizados em sua organização facilita muito, pois se houver […]

Olá pessoal, tudo bem? Se você é um profissional de TI “antenado” já ouviu falar do […]

Olá pessoal, tudo bem? Hoje temos uma boa notícia para quem utiliza processadores AMD. Agora esta […]

Bom dia, tudo bem? Hoje é recado será bem rápido, mas quando se trata de segurança […]

Olá pessoal, tudo bem? O meu amigo Ismael Casagrande que faz parte do Cooperati, escreveu um […]

Olá pessoal, tudo bem? Como parte do esforço da Microsoft para promover os ambientes híbridos, hoje […]

Olá, pessoal, tudo bem? Imagine a seguinte situação, você tem um 1.000 estações de trabalho que […]

Olá pessoal, tudo bem? Dica Resolvi escrever este artigo para […]

Olá pessoal, tudo bem? Atualmente estou trabalhando em um projeto grande de Active Directory de uma […]

Olá pessoal, tudo bem? O teste de conexão ping no CMD (Prompt de Comando) e algo […]

Olá pessoal, tudo bem? Nesta quarta-feira, dia 29 de Abril […]

Olá pessoal, tudo bem? Resolvi atualizar este artigo que foi publicado em 15 de fevereiro de […]

Olá pessoal, tudo bem? Estou disponibilizando para vocês um Guia de utilização do Teams, baixei aqui. […]

Estamos com uma série de Webinar de produtividade em casa. Vamos falar sobre Azure, Teams, Office […]

Olá pessoal, tudo bem? Recentemente escrevi um artigo sobre o Powershell 7.0, demostre a instalação manual […]

Olá pessoal, tudo bem? Hoje o assunto é sério, vamos falar de segurança do Windows, mais […]

Olá pessoal, tudo bem? Depois de bastante tempo resolvi escrever este artigo […]

Imagine a seguinte situação, você tem 200 estações de trabalho em seu ambiente de TI, todos […]

Boa noite a todos! Com enorme satisfação que informo que atingimos a marca de 100.000 mil […]

Quem lembra do net send do Windows XP, pois bem, chegou a hora de aposentar ele. […]

Olá pessoal, tudo bem? O uso do Windows Server Core, está cada vez mais difundido no […]

Olá, pessoal, tudo bem? Já faz um tempo que não faço artigos e vídeos sobre o […]

Olá, pessoal, tudo bem? Falei no meu artigo postado aqui sobre o System Insights (Informações do […]

Olá pessoal, tudo bem? Ontem foi postado mais um artigo meu no Cooperati, Instalar e configurar […]

Como parte do esforço da Microsoft de ampliar os ambientes híbridos dentro das empresas, ela […]

Hoje vamos aprender a adicionar uma máquina virtual que esteja em execução no Azure no Windows […]

É hora de receber o Ano Novo com alegria e esperança no coração. De deixar […]

Olá, pessoal, tudo bem? Este ano foi um ano bem produtivo profissionalmente para mim, apesar de […]

As versões recentes do Hyper-V incluem um recurso especial, “Sessão avançado”. Ele fornece as seguintes opções […]

Feliz Natal a todos os meus leitores do mundo virtual! Pois não importa a forma […]

Imagina a seguinte situação: Você tem um host de Hyper-V com 30 máquinas virtuais, uma das […]

Já que dezembro é o mês no natal, o “PowerNoel” vai postar vários artigos sobre o […]

Como parte do esforço da Microsoft para ter um ambiente híbrido entre a sua empresa e […]

Olá, pessoal, tudo bem? A fábrica de artigos estar veemente. Hoje vamos aprender a instalar o […]

Olá pessoal, tudo bem? Recentemente escrevi um artigo mostrando todas as novidades do Windows Admin Center, […]

Olá pessoal, estive sumido por um “tempinho”, pois estava escrevendo artigo para o portal Cooperati. Se […]

Olá pessoal, tudo bem? O que é o AVMA? O AVMA (Ativação automática de máquina […]

Boa noite a todos! Com enorme satisfação que informo que atingimos a marca de 1000 inscritos […]

Olá pessoal, tudo bem? Muitas novidades do Windows Server 2019 passam “batido” pelos profissionais de TI, […]

Bom dia. Hoje o recador será bem rápido. Criei um grupo no Telegram para discussão […]

Olá pessoal, tudo bem? O Windows Admin Center é um aplicativo baseado em navegador implantado localmente […]

Olá pessoal, tudo bem? Primeiramente gostaria de informar que este artigo é muito importante, pois ele […]

Olá pessoal, tudo bem? Por padrão o Windows Server Core inicia o cmd por padrão. O […]

Hoje o artigo será curto, mas o assunto e de extrema importância, recentemente publiquei um artigo […]

Olá pessoal, tudo bem? Sabe aquele pé atrás em acessar um determinado site. Ameaças vindas da […]

Olá pessoal, tudo bem? Portal Cooperati, no qual é faço parte estar de visual novo, não […]

Olá pessoal, tudo bem? Quando fazemos a movimentação, seja importando ou movendo uma máquina virtual de […]

Olá, tudo bem? Hoje vamos aprender a calcular os discos para utilização do S2D, o famoso […]

Olá, tudo bem? Hoje vamos aprender a instalação do subsistema do Windows para Linux (WSL) no […]

Olá, tudo bem pessoal? Hoje vamos aprender a instalar o subsistema do Windows para Linux (WSL) […]

Quando o assunto é backup de servidores, mantemos a cautela, pois é um […]